softether で、L3スイッチに設定したIPアドレスを、192.168.30.0 のゲートウェイにすべく、ルータに経路設定したのだが、なぜかIPアドレスが253.11.16.192と逆さまになっている。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

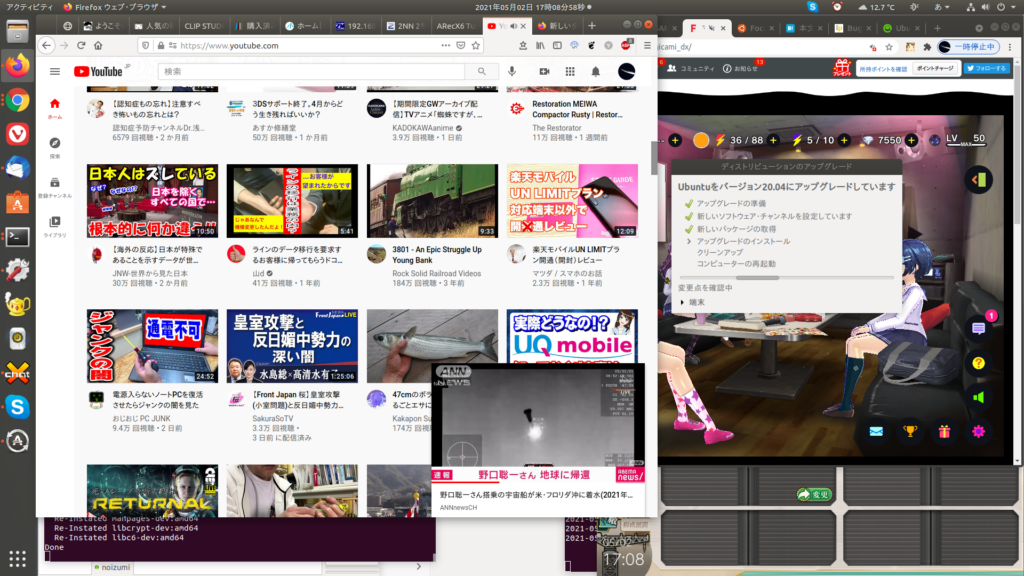

noizumi@greyhound:~$ ping 192.168.30.1 PING 192.168.30.1 (192.168.30.1) 56(84) バイトのデータ 64 バイト応答 送信元 192.168.30.1: icmp_seq=1 ttl=126 時間=33.2ミリ秒 送信元 192.168.11.1 icmp_seq=2 ホストのリダイレクト(新しい次ホップ: 253.11.168.192) 64 バイト応答 送信元 192.168.30.1: icmp_seq=2 ttl=126 時間=32.6ミリ秒 送信元 192.168.11.1 icmp_seq=3 ホストのリダイレクト(新しい次ホップ: 253.11.168.192) 64 バイト応答 送信元 192.168.30.1: icmp_seq=3 ttl=126 時間=32.8ミリ秒 送信元 192.168.11.1 icmp_seq=4 ホストのリダイレクト(新しい次ホップ: 253.11.168.192) 64 バイト応答 送信元 192.168.30.1: icmp_seq=4 ttl=126 時間=32.6ミリ秒 送信元 192.168.11.1 icmp_seq=5 ホストのリダイレクト(新しい次ホップ: 253.11.168.192) 64 バイト応答 送信元 192.168.30.1: icmp_seq=5 ttl=126 時間=32.5ミリ秒 送信元 192.168.11.1 icmp_seq=6 ホストのリダイレクト(新しい次ホップ: 253.11.168.192) 64 バイト応答 送信元 192.168.30.1: icmp_seq=6 ttl=126 時間=31.8ミリ秒 ^C --- 192.168.30.1 ping 統計 --- 送信パケット数 6, 受信パケット数 6, +5 エラー, パケット損失 0%, 時間 5007ミリ秒 rtt 最小/平均/最大/mdev = 31.764/32.569/33.199/0.426ミリ秒 |

昔、Laneed の無線LANルータ使ってて、設定したIPアドレスが逆さまになる現象が発生した覚えがあるが、わしの部屋は夏場灼熱地獄だし、長期間稼働しっ放しだと壊れるのかもしれん。

BUFFALO BHR-4GRV は、表示はおかしいけど、一応PING のICMPは届いているのが謎だが、もうそろそろ寿命かねえ。

【追記】

これ、TP-Link Archer MR600に変えても同じだった。

なんか気味悪いのう

【/追記】