何かもう色々設定したので、忘れないように防備録(笑)

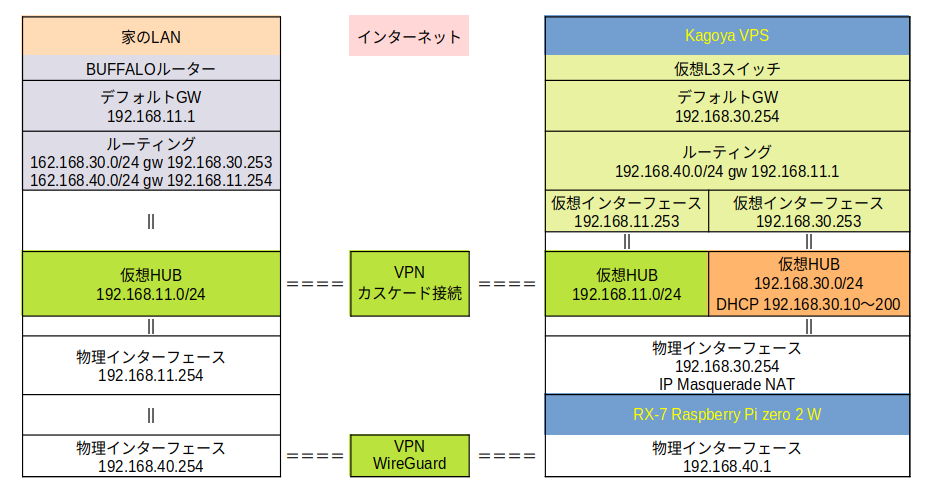

家とKagoya VPSで、SoftEther によるVPNを構築していて、最近、移動体のRaspberry Pi zero 2 W(以下ラズパイ)を WireGuard によるVPNを追加した。

SoftEther のVPNは、仮想HUBに接続するという概念なので、例えば、Kagoya VPSの192.168.11.0/24 の仮想HUBに接続すると、家のBUFFALOルータから、DHCP でIPアドレスが払い出され、さも家のネットワークに接続したかの様にネット接続できる。

ただ、この場合、インターネットへの経路が、端末→Kagoya VPS→家→インターネット となるので、特別な理由が無ければ、家の 192.168.11.0/24 の仮想HUBに接続した方が良い。

そもそも、こういう VPSに接続できる方法にしたのは、今は亡き(笑)楽天モバイルによる家のネットワーク回線置き換えを考えていたから。

移動体通信の場合、固定IPアドレスが払い出される訳でなく、携帯電話通信網のプライベートIPアドレスで接続し、携帯電話会社のゲートウェイからインターネットへ出るという経路となり、外からの直接アクセスが不可能になる。

その為、インターネットで VPSの固定のIPアドレスがあれば、家からそこへ接続して、端末はVPSを経由すれば、携帯電話会社のファイヤーウォールを越えて家のネットワークへ接続する事ができる。

RX-7に搭載しているラズパイも、donedone 128kbps SIMを挿した携帯電話にUSBテザリングで接続していて、これも、携帯電話のファイヤーウォールにより、外から直接アクセスできない。

そこで、WireGuard というVPNで、家のサーバーに接続し、家のサーバー経由で、携帯電話会社のファイヤーウォールを越えて、ラズパイへアクセス可能としている。

SoftEther にする事も考えたが、ラズパイにとっては結構負荷が大きく、負荷が大きい=消費電力の増大という事で、車のバッテリにはよろしくない為、負荷の軽い WireGuardにした。

携帯電話のUSBテザリングは、省電力機能のせいで、一定期間通信をしないと沈黙してしまうので、ラズパイで、10分毎に家のサーバーへ ping を打つようにすると、経路が復活し、外からアクセス可能になるようにしている。

こうして、VPN網を構築すると、IoTで色々な機器を接続して、それに指令を送る事が容易になるので、VPNのソフトウェア開発者には感謝ですなあ。